7月30日,國家安全部發文提醒:

出門在外,手機電量低于50%感覺比失戀還心慌!共享充電寶,當代都市人的“賽博續命丹”,插上數據線安全感瞬間拉滿。但萬萬沒想到,罪惡的黑手居然伸向了這小小的“救命稻草”。工作發現,有境外間諜情報機關和別有用心之人借此竊取公民個人隱私甚至國家秘密。

別讓充電變泄密

廣東省國家安全教育館技術人員莫選民介紹,被篡改過的充電寶中包含獲取手機數據的“木馬”。當充電寶上的數據線跟手機連接起來后,手機就被植入了“木馬”,手機里的數據將被回傳到竊密者端。

當用戶使用這些被改造過的充電寶時,“木馬”程序便會悄無聲息地植入手機,竊取手機中的聯系人、短信、照片、視頻等個人信息,甚至還可以通過攝像頭和錄音機進行密拍、密錄等操作,嚴重威脅用戶的隱私安全。

攝像頭拍下來的照片,可以實時顯示到竊密者的屏幕上。

網絡安全無小事,一個小小的充電寶也可能成為信息泄露的突破口,因此在使用陌生充電寶時,還需提高警惕。

充會兒電是怎么泄密的?

充電寶竊密主要通過三種方式實現:

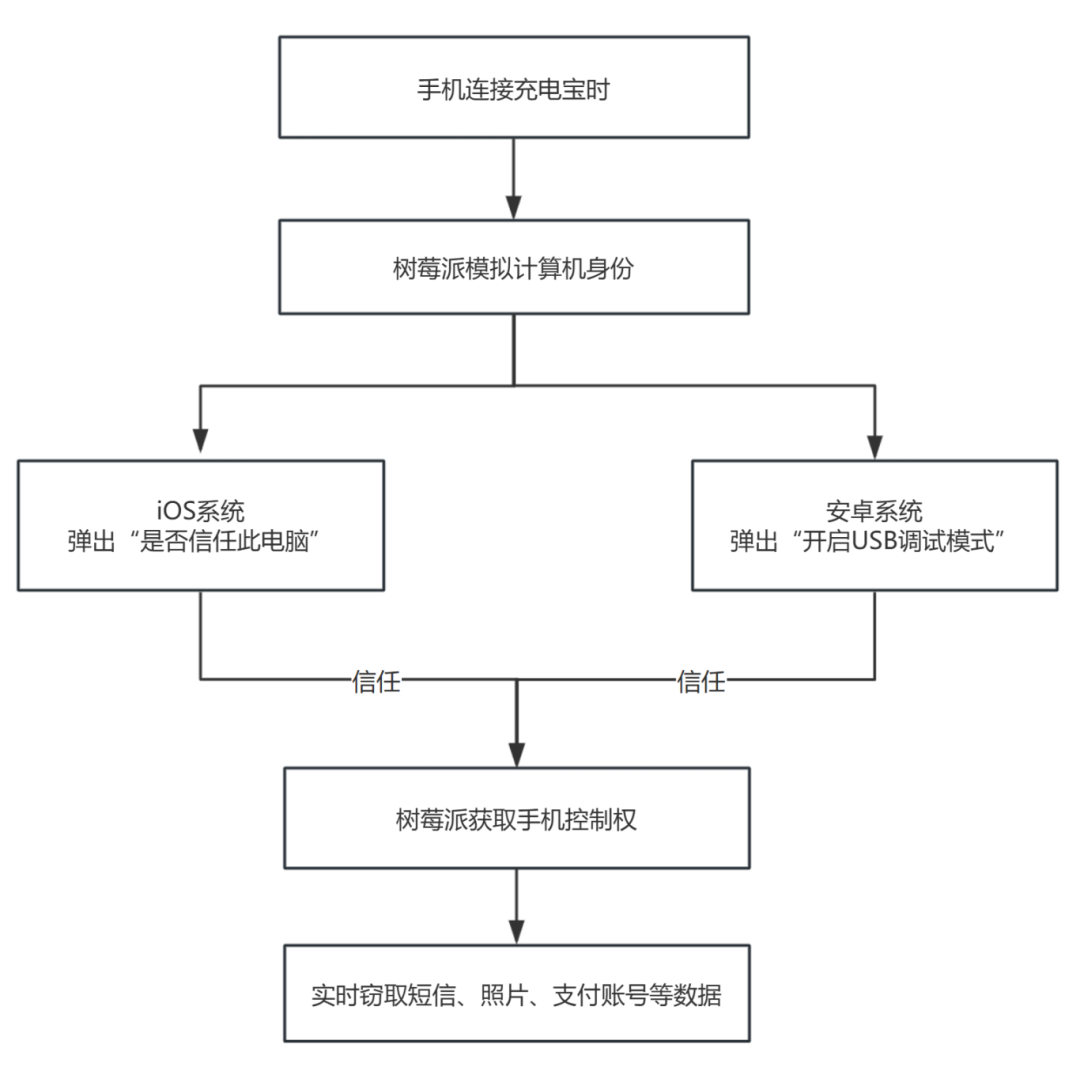

硬件植入攻擊:樹莓派偽裝

作案工具:將樹莓派(微型電腦)內置到充電寶電路板中,成本不足300元。

隱蔽性:即使拔掉充電寶,木馬仍駐留手機后臺持續傳輸數據。

攻擊流程:

軟件漏洞利用:濫用系統權限

安卓系統:誘導用戶開啟“開發者模式”,通過ADB(Android調試橋)獲得root級權限,可靜默安裝木馬、監控屏幕操作,直接調取支付寶付款碼。

IOS系統:利用“信任此電腦”授權訪問沙盒數據,結合漏洞爬取鑰匙串(Keychain)中保存的賬號密碼。

中間人攻擊(數據傳輸層)

部分共享充電寶App或小程序在加密通道中傳輸未加密的結構化數據(如姓名、性別),黑客可截獲并用于撞庫攻擊。上海消保委測試顯示,10家主流品牌中7家存在此類漏洞。

竊密充電寶該如何防?

在日常生活中采取以下措施可以在一定程度上遠離威脅:

拒絕可疑授權提示,絕不點擊“信任此設備”“開啟USB調試”等彈窗。正常充電寶無須任何權限。

物理隔離風險,使用純充電線(僅含電源針腳,無數據傳輸功能),或攜帶“充電數據隔離器”。

設備與系統加固,安卓用戶關閉開發者模式(設置→系統→開發者選項);iOS用戶連接后及時到“設置→通用→設備管理”撤銷信任。

選擇可信充電渠道,優先使用正規品牌柜機,避免火車站叫賣、掃碼免費送的充電寶,其改造風險極高。

生活中這些場景也要注意

將竊密設備植入普通生活用品,并利用其正常工作狀態作掩護,使竊密行為更隱蔽。對于這樣的偽裝攝像頭,該如何防范?

提高警惕,細心觀察,入住酒店或進入陌生環境時,務必對房間進行全面檢查。注意查看插座、煙霧報警器、空調出風口、紙巾盒、掛鐘、路由器等常見物品是否有異常結構或不明小孔。

可配備紅外攝像頭探測儀、信號掃描器等工具,快速識別是否存在隱藏攝像頭或監聽設備。對于經常出差的商務人士,建議隨身攜帶便攜式反竊聽儀器,提升自我防護能力。

切斷潛在威脅源:在不使用電視、音響、智能音箱等電子設備時,盡量拔掉電源,防止被遠程激活。使用WiFi屏蔽袋保護手機等設備,避免被非法接入。

增強安全意識 不設置“弱密碼”

弱密碼,是指容易破譯的密碼,比如由連續數字、電話號碼、姓名生日等組合形成的密碼都屬于弱密碼范疇。在生活中,如何設置密碼呢?

密碼長度至少8位,密碼越長,破解難度越大,其中還要包含大小寫字母、數字和符號。

不要使用姓名、生日、電話號碼等個人信息作為密碼。

建議每3個月更換一次密碼,降低被破解的風險。

反間諜、防竊密,不僅需要國家安全機關發揮反間諜專門機關作用,也需要人民群眾的廣泛參與和共同防范。

來源:央視新聞、國家安全部、湖北發布、小拓說保密

來源: 北京科技報

科普中國公眾號

科普中國公眾號

科普中國微博

科普中國微博

幫助

幫助

北京科技報

北京科技報